Introducción

Un sitio WordPress puede estar infectado sin mostrar síntomas evidentes. A veces la web parece funcionar con normalidad, pero el malware actúa de forma silenciosa: roba información, genera spam, redirige tráfico o inserta enlaces ocultos.

Antes de borrar archivos, reinstalar plugins o restaurar una copia, es fundamental confirmar si realmente existe una infección.

En esta guía encontrarás solo herramientas y métodos automáticos para analizar WordPress sin tocar archivos ni hacer cambios técnicos. Si quieres revisar señales visibles (no técnicas) para saber si tu web tiene Malware, puedes leer nuestro artículo sobre los síntomas de un WordPress hackeado.

1. Métodos para analizar WordPress en busca de Malware

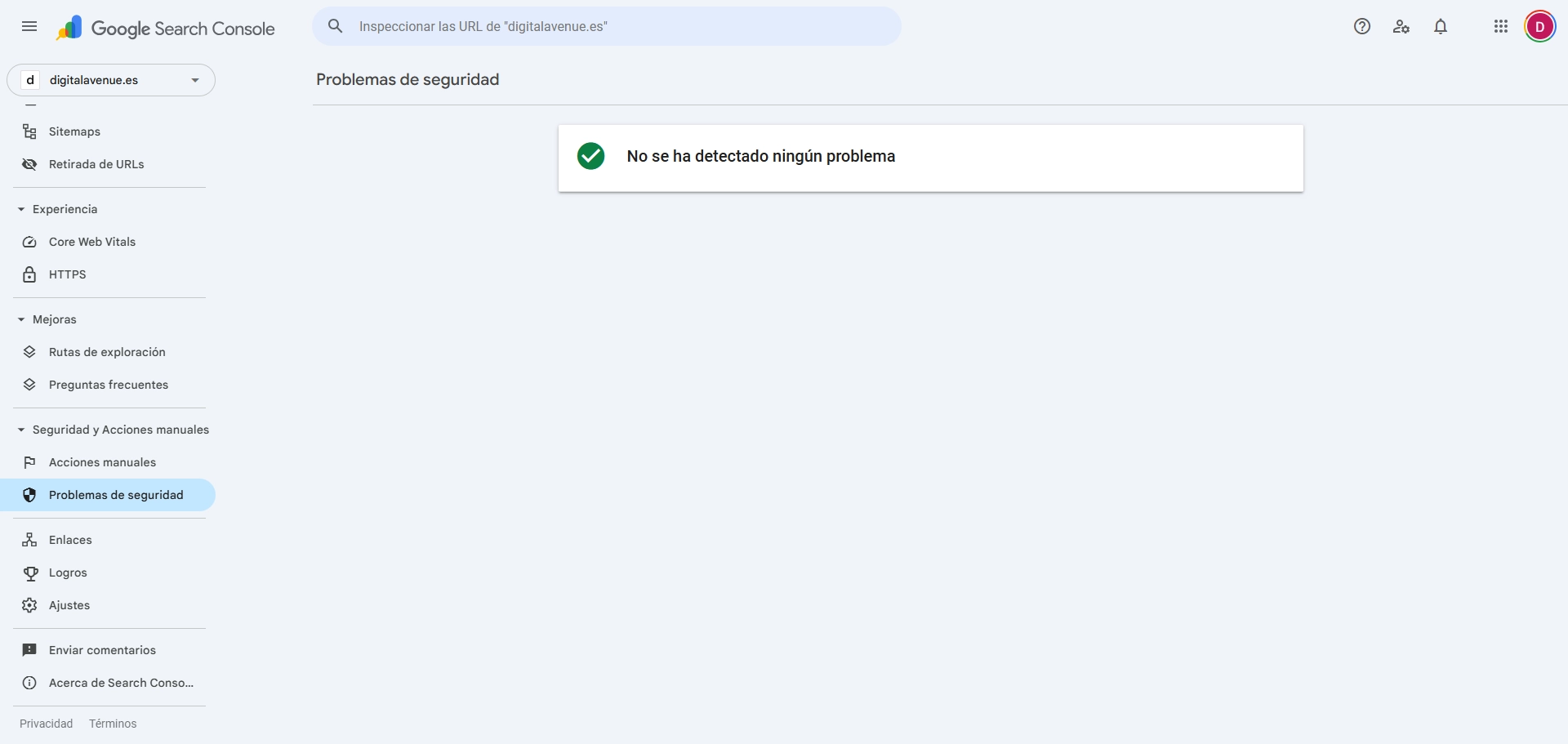

1.1 Google Search Console – Problemas de seguridad

Search Console es una de las fuentes más fiables para detectar malware. Google analiza tu sitio constantemente y te avisa cuando encuentra:

- Páginas infectadas con malware o virus

- Redirecciones maliciosas

- Scripts externos peligrosos

- Spam o contenido inyectado

- Phishing o suplantación

Si Google marca tu web como peligrosa, la infección está confirmada.

Para comprobar si tu WordPress ha sido marcado como inseguro en Search Console debes ir a «Seguridad y Acciones manuales» y posteriormente a «Problemas de Seguridad». Si tu web está limpia de malware deberías ver algo como esto:

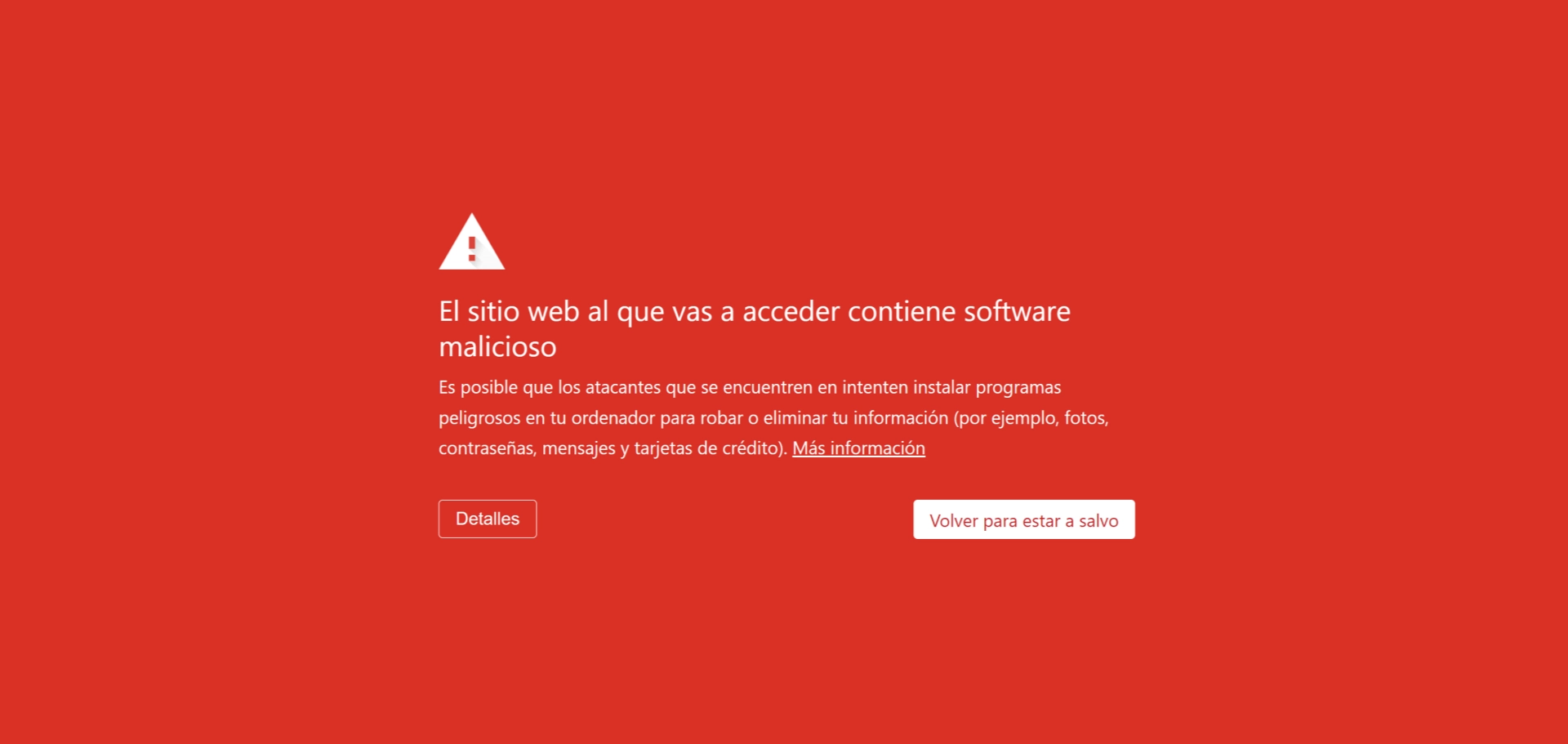

1.2 Advertencias del navegador y sistemas externos

Los navegadores modernos como Chrome, Edge u Opera pueden bloquear una web infectada gracias a Google Safe Browsing.

Si ves mensajes como “Este sitio puede engañarte” o “El sitio contiene malware”, es señal de infección activa.

Recomendación: prueba también desde otra red o dispositivo para descartar bloqueos locales. Te mostramos un caso real para que veas a qué tipo de aviso nos referimos:

2. Escáneres online para detectar malware en WordPress

Los escáneres online son herramientas externas que analizan tu sitio desde fuera, como lo haría Google o un navegador. No acceden a los archivos internos del servidor, así que su utilidad se centra en detectar lo que es visible públicamente: redirecciones maliciosas, scripts externos, spam SEO, inyecciones en el HTML o comportamientos sospechosos en la carga de la página.

Son útiles como primera capa de diagnóstico, sobre todo si necesitas comprobar rápidamente si tu web está mostrando algo extraño hacia el exterior. Sin embargo, no sustituyen un análisis interno y tampoco sirven para detectar malware oculto en PHP, backdoors en el servidor o modificaciones en el core de WordPress.

A continuación te explicamos algunos de estos escáneres con contexto, pros y contras reales, y cómo encajan dentro de un análisis profesional.

2.1 Sucuri SiteCheck

SiteCheck es probablemente el escáner online más conocido. Su ventaja principal es que no necesitas instalar nada y ofrece resultados rápidos.

Detecta elementos externos como:

- Código malicioso que se ejecuta en el navegador.

- Inyecciones de JavaScript o iframes ocultos.

- Redirecciones no autorizadas.

- Spam SEO visible.

Pros:

- Gratuito.

- Muy rápido.

- No afecta al rendimiento de tu hosting.

- Fácil de interpretar sin conocimientos técnicos.

Contras:

- No detecta malware interno ni código PHP ofuscado.

- Puede dar falsos negativos.

- Monitorización muy limitada.

Valoración profesional: útil como chequeo inicial, pero insuficiente para validar la seguridad real de una web.

2.2 Quttera Malware Scanner

Quttera, similar a Sucuri, analiza tu sitio desde fuera y destaca por su capacidad para detectar JavaScript malicioso e iframes ocultos, algo común en webs hackeadas que muestran spam sin modificar archivos internos.

Clasifica los resultados como Clean, Suspicious o Malicious.

Pros:

- Muy buen detector de JavaScript ofuscado.

- Informes más detallados que otros escáneres gratuitos.

- No requiere instalación.

Contras:

- No puede analizar archivos internos.

- Falsos positivos en webs con muchas integraciones externas.

- La versión más potente es de pago.

Valoración profesional: ideal como segunda opinión si sospechas de JS malicioso, pero igualmente limitado.

2.3 VirusTotal (para URL y archivos)

VirusTotal utiliza más de 70 motores antivirus, incluyendo soluciones corporativas como ESET o Kaspersky. Permite analizar tanto URLs como archivos.

Es especialmente útil para revisar:

- Plugins descargados fuera del repositorio oficial.

- Temas premium de origen dudoso.

- Archivos sospechosos dentro de

/wp-content/

Pros:

- Gratuito y muy fiable.

- Ideal para analizar archivos concretos.

- Permite comparar resultados entre diferentes antivirus.

Contras:

- No analiza la instalación completa.

- Lento si tienes muchos archivos que revisar.

- No detecta vulnerabilidades, solo malware existente.

- Los archivos subidos pueden hacerse públicos (no subir contenido sensible).

Valoración profesional: imprescindible para archivos sospechosos, pero insuficiente para evaluar el estado global de un WordPress.

2.4 WPScan

WPScan es diferente: no busca malware, sino vulnerabilidades en WordPress. Analiza la versión del CMS, plugins y temas, y los compara con su base de datos de fallos de seguridad conocidos.

Es una herramienta excelente para prevenir infecciones.

Pros:

- Detecta vulnerabilidades reales.

- Muy útil para auditorías preventivas.

- No requiere instalación.

Contras:

- No detecta malware.

- La versión online tiene funciones limitadas.

- Algunos hostings bloquean el escaneo.

Valoración profesional: imprescindible para revisar vulnerabilidades, pero no confirma una infección activa.

Conclusión sobre los escáneres online

Estos escáneres son útiles como diagnóstico rápido, especialmente para detectar redirecciones, spam SEO o scripts visibles desde el exterior. Sin embargo, tienen limitaciones importantes:

- No analizan el servidor ni los archivos PHP.

- No detectan malware persistente o puertas traseras.

- Pueden dar falsos negativos.

En resumen: los escáneres online son una herramienta complementaria, pero nunca deben ser el eje principal del análisis de seguridad. Debemos mencionar que la mayoría de estos escáneres cuentan con servicios de pago de detección y eliminación de virus.

3. Plugins para analizar WordPress desde el panel

Estos plugins permiten realizar un análisis interno de tu instalación de WordPress sin necesidad de acceder por FTP o revisar manualmente los archivos. A diferencia de los escáneres online, pueden inspeccionar el core, los plugins, los temas y la base de datos en busca de código malicioso, archivos modificados o comportamientos sospechosos.

Son una opción cómoda para usuarios sin conocimientos técnicos o para obtener un informe rápido desde el propio dashboard. Sin embargo, es importante entender sus limitaciones: al funcionar dentro de WordPress, consumen recursos del hosting y, en hostings compartidos, pueden provocar lentitud temporal o incluso alertas de uso excesivo de CPU.

Además, estos escáneres internos rara vez detectan malware muy ofuscado, puertas traseras avanzadas o infecciones persistentes vinculadas al servidor. Por eso, aunque son útiles como complemento, no deberían ser tu única herramienta de análisis, especialmente si sospechas que la infección es grave o afecta a varias webs dentro del mismo hosting.

En esta sección repasamos los plugins más utilizados, qué tipo de análisis realizan y en qué casos merece la pena activarlos.

3.1 Wordfence Security

Wordfence es uno de los plugins de seguridad más completos y utilizados en WordPress. Su escáner interno compara los archivos del core, los plugins y los temas con las versiones oficiales del repositorio, detectando modificaciones sospechosas, malware conocido y puertas traseras basadas en patrones.

Ofrece alertas clasificadas por severidad (Low, Medium, High, Critical), lo que facilita priorizar problemas. También identifica código inyectado, archivos alterados y rutas que no deberían existir.

Ventaja: su base de datos de firmas de malware es muy amplia.

- Escaneo profundo del core

- Detección de archivos modificados

- Identificación de puertas traseras conocidas

- Alertas clasificadas por severidad

Desventaja: en hostings compartidos puede consumir CPU durante los escaneos.

3.2 Sucuri Security

Sucuri Security es más ligero que Wordfence y se centra en la integridad de archivos y la detección de cambios inesperados. Revisa si los archivos del core corresponden a las versiones oficiales y si han aparecido elementos que no deberían estar ahí, como scripts añadidos recientemente o carpetas nuevas dentro del tema.

También revisa configuraciones sensibles de WordPress (como permisos o ajustes del servidor) y alerta si algún parámetro está fuera de lo habitual.

Ventaja: consume menos recursos que Wordfence.

- Revisión de integridad del core

- Detección de archivos añadidos recientemente

- Alertas sobre configuraciones sospechosas

Desventaja: su capacidad para detectar malware es más limitada.

3.3 Solid Security

Solid Security no es un escáner de malware como tal, sino una suite que monitoriza actividad sospechosa. Su función de File Change Detection avisa cuando un archivo cambia sin motivo aparente, lo cual suele ser un indicio fuerte de manipulación maliciosa.

También registra actividad anómala de usuarios, intentos de acceso repetidos, bots que generan errores 404 o movimientos extraños en el área de administración. Es útil para detectar ataques antes de que comprometan la instalación.

Ventaja: excelente para monitorización preventiva y endurecimiento del sitio.

- Detección de cambios inesperados en archivos

- Registro de actividad sospechosa de usuarios o bots

- Alertas sobre intentos de acceso anómalos

Desventaja: no analiza el contenido de los archivos, solo sus cambios.

3.4 Jetpack Scan (versión Premium)

Jetpack Scan destaca porque el análisis se realiza desde los servidores de Automattic, no desde tu hosting. Esto significa que no consume recursos de tu web, algo especialmente valioso en hostings compartidos o sitios con mucho tráfico.

Es capaz de detectar malware persistente, archivos alterados y comportamientos que pasan desapercibidos para otros sistemas. Además genera alertas en tiempo real y te permite corregir algunos problemas con un clic.

Ventaja: escaneo externo sin impacto en el rendimiento.

- Escaneo externo sin carga para el hosting

- Detección de malware persistente

- Revisión continua en tiempo real

Desventaja: requiere suscripción de pago.

3.5 ¿Qué modo de escaneo elegir?

Dependiendo de los recursos de tu hosting y del estado de tu web, conviene elegir el tipo de análisis adecuado. Estos modos no existen exactamente igual en todos los plugins, pero representan las opciones más habituales.

- Escaneo rápido: adecuado para diagnósticos iniciales o si tu hosting es limitado. Revisa archivos visibles y cambios básicos sin consumir demasiada CPU.

- Escaneo profundo: más exhaustivo y capaz de detectar código ofuscado, PHP malicioso o archivos alterados. Ideal cuando sospechas de una infección, pero puede ralentizar la web mientras se ejecuta.

- Advertencia: en hostings compartidos, los escaneos profundos pueden provocar sobrecarga temporal o limitación de recursos.

4. Herramientas del hosting para detectar malware

Además de los escáneres online y los plugins instalados en WordPress, muchos proveedores de hosting ofrecen sus propias herramientas de seguridad. Estas soluciones tienen una gran ventaja: analizan directamente el servidor, no solo los archivos que WordPress carga públicamente. Esto permite detectar infecciones profundas, webshells, scripts ocultos o malware que los plugins no pueden identificar.

Si sospechas de una infección grave, un ataque recurrente o una contaminación cruzada entre webs, estas herramientas suelen ofrecer un diagnóstico mucho más fiable.

4.1 Imunify360 / Malware Scanner

Imunify360 es una de las soluciones de seguridad más completas a nivel de servidor y está presente en la mayoría de hostings de calidad (CloudLinux, cPanel, algunos VPS gestionados…). Su escáner analiza toda la cuenta de hosting, incluyendo instalaciones antiguas, carpetas fuera de WordPress y archivos que no son accesibles desde el navegador.

Clasifica los archivos según su nivel de riesgo (Clean, Suspicious, Malicious) y detecta patrones de malware conocidos, webshells, puertas traseras PHP, scripts ocultos y modificaciones sospechosas en carpetas críticas.

Ventaja: análisis profundo que no depende del rendimiento de WordPress.

Desventaja: no todos los hostings lo incluyen o lo mantienen actualizado.

- Escaneo completo del servidor

- Detección de archivos infectados o manipulados

- Clasificación por nivel de riesgo

- Identificación de webshells y puertas traseras

4.2 ClamAV y antivirus del servidor

ClamAV es un antivirus clásico usado en entornos Linux. Aunque no está tan especializado en malware web como Imunify360, es muy útil para analizar grandes volúmenes de archivos y detectar ficheros sospechosos dentro del hosting.

Es habitual en servidores VPS, dedicados y paneles como Plesk.

Ventaja: análisis masivo y configurable.

Desventaja: menos preciso con malware específico de WordPress.

Ideal para revisiones completas de cuentas con muchas webs o instalaciones antiguas.

4.3 Recursos del servidor como indicador de malware

Muchas infecciones no se ven directamente desde WordPress, pero sí dejan rastro en el rendimiento del servidor. Un análisis del panel de control del hosting puede mostrar comportamientos anómalos típicos de malware activo.

- Consumo inusual de CPU o RAM sin tráfico real.

- Procesos PHP activos durante demasiado tiempo (indica scripts ocultos o cron jobs maliciosos).

- Cron jobs que no reconoces, especialmente los que ejecutan PHP cada minuto.

- Picos de tráfico a horas inusuales o tráfico excesivo desde países que no tienen relación con tu negocio.

Si detectas estos indicadores, es altamente recomendable realizar un escaneo completo del hosting y revisar accesos FTP, SSH o panel.

Recomendación: Contaminación cruzada entre webs del mismo hosting

Uno de los escenarios más comunes (y más peligrosos) es la contaminación cruzada. Si tu cuenta de hosting contiene varias instalaciones de WordPress dentro de la misma cuenta de usuario, una infección puede extenderse fácilmente al resto, incluso si limpiamos solo una de ellas.

Señales clásicas de contaminación cruzada:

- Aparición de los mismos archivos maliciosos en varias instalaciones.

- Scripts idénticos repetidos en carpetas distantes.

- La infección vuelve después de limpiar una web aparentemente aislada.

En estos casos, es imprescindible escanear toda la cuenta de hosting, no solo la carpeta del sitio afectado.

5. Herramientas de análisis de reputación del dominio

Cuando un WordPress es comprometido, no solo afecta a los archivos del sitio; también puede dañar la reputación del dominio. Esto se refleja en listas negras (blacklists) utilizadas por navegadores, proveedores de correo y motores de búsqueda. Revisarlas ayuda a confirmar si tu dominio ha sido marcado como peligroso.

5.1 Comprobación en listas negras

Las principales herramientas para comprobar la reputación son:

- Spamhaus – para detectar envío de spam o bots activos.

- MXToolbox – revisa decenas de listas negras en un único escaneo.

- DNS Checker – otra opción más, reputada y con larga trayectoria, por si las 2 primeras no te han acabado de gustar.

Estar en una blacklist puede indicar:

- Envío de spam desde tu web o desde scripts maliciosos.

- SEO spam (redirecciones, enlaces ocultos, cloaking).

- Scripts externos ejecutándose sin permiso (botnets, malware persistente).

Si tu dominio aparece marcado, Google o Safe Browsing pueden mostrar advertencias a los usuarios y el tráfico caerá rápidamente.

6. Análisis de actividad interna de WordPress (sin tocar archivos)

Algunas infecciones no modifican archivos del servidor, sino que alteran la configuración interna de WordPress. Estas señales pueden pasar desapercibidas, pero son igual de peligrosas, ya que implican que un atacante obtuvo acceso al panel.

Indicadores habituales:

- Usuarios administradores que no reconoces o cambios de rol inesperados.

- Plugins instalados o activados recientemente sin tu intervención.

- Cambios en ajustes generales como la URL del sitio o el email del administrador.

- Redirecciones intermitentes detectadas con herramientas como Screaming Frog.

- URLs con parámetros extraños, típicos de cloaking o campañas de spam SEO.

Estas señales indican acceso no autorizado al dashboard o que un plugin vulnerable fue explotado.

7. Cómo interpretar los resultados

Después de usar varias herramientas, llega el momento clave: interpretar correctamente los resultados. No todo lo que aparece como “sospechoso” es malware, pero tampoco conviene ignorar señales claras.

- Si varios escáneres coinciden → infección casi segura.

- Si solo uno detecta algo leve → podría ser un falso positivo.

- Si Search Console detecta malware → infección confirmada sin dudas.

- Archivos añadidos recientemente sin explicación → riesgo alto.

- Vulnerabilidades activas detectadas por WPScan → riesgo de futura infección.

Si las herramientas confirman o sugieren infección, el siguiente paso es realizar una limpieza completa. Puedes seguir nuestra guía detallada aquí:

Cómo desinfectar un WordPress hackeado.

8. Qué hacer si detectas malware

Cuando confirmas que tu WordPress está infectado, es importante no actuar con prisa ni borrar archivos al azar. Estos pasos evitarán que la situación empeore:

- No borres nada sin una copia de seguridad previa.

- No restaures copias antiguas si tienes una tienda online activa (podrías perder pedidos).

- No instales plugins “milagro” de limpieza que no conoces.

- Sigue un proceso profesional y ordenado de desinfección.

- cuidado con los falsos positivos.

9. Conclusión

En nuestra experiencia, las herramientas externas especializadas son, con diferencia, las más fiables a la hora de identificar infecciones en WordPress. Al no depender de los recursos internos del servidor, ofrecen un análisis más objetivo y no se ven afectadas por el rendimiento del hosting, que en muchos casos ya está alterado por la propia infección. Los plugins de seguridad, aunque los incluimos porque forman parte del ecosistema habitual, los utilizamos relativamente poco: consumen recursos, pueden ralentizar la web y, en escenarios reales, no suelen detectar la mayoría de puertas traseras, malware ofuscado o código persistente.

También es importante mencionar que ciertos sistemas automatizados, como Google Ads, pueden generar falsos positivos relacionados con malware o cloaking (y cuidado porque te paran la camapaña de Ads al momento). Esto ocurre con frecuencia en webs que utilizan pop-ups, enlaces salientes hacia motores de reserva de restaurantes o sistemas de booking de hoteles. Desde la perspectiva del algoritmo, puede parecer una redirección sospechosa, aunque en realidad forma parte del funcionamiento normal del sitio. Por eso es clave saber interpretar estos avisos y no asumir de inmediato que existe una infección: hay que analizar los síntomas reales que experimenta la web, comparar el comportamiento desde distintos dispositivos y, cuando hay duda, realizar verificaciones manuales de archivos, base de datos y comportamiento de URLs. Solo así podemos asegurarnos al 100% de que se trata de un falso positivo y no de una infección activa. En ocasiones hay que insistir al equipo de soporte de Google Ads para revisen y reanuden campañas de Ads paradas por falsos positivos.

En definitiva, creemos que la combinación más efectiva para nosotros es la siguiente: herramientas externas de análisis, una revisión manual exhaustiva de archivos, base de datos, y la constante revisión mediante Google Search Console (u herramientas equivalentes). Esta metodología es la que realmente permite confirmar, detectar y resolver infecciones con eficacia, reduciendo falsos positivos y evitando interpretaciones erróneas.

La prevención sigue siendo la mejor estrategia a largo plazo: mantenimiento continuo, actualizaciones al día y una buena configuración de seguridad podrán evitar la mayoría de infecciones.

Desarrollador full stack especialista en WordPress, con más de 15 años de experiencia en desarrollo y mantenimiento web profesional. Colaborador como experto en entornos digitales en Cadena SER y citado en The New Barcelona Post en análisis sobre reputación online y tecnología web.